在数字世界中,设备标识符如同电子指纹,默默支撑着无数应用的运行。但你是否真正了解 UDID(Unique Device Identifier)查询背后的奥秘?作为iOS设备的核心标识,UDID不仅是开发者的关键工具,还牵涉着深层的技术架构。今天,我们将深入剖析其查询机制与技术原理,揭开这一看似简单过程的面纱,帮助你在移动开发或安全领域游刃有余。

什么是 UDID?它是一串40字符的十六进制字符串,由苹果公司为每台iOS设备(如iPhone或iPad)生成,用于唯一标识硬件。早期,UDID在应用开发中扮演核心角色——帮助开发者追踪设备安装、管理测试版本或实现个性化服务。例如,通过查询UDID,开发者能精准定位设备,确保Beta测试的顺利进行。然而,其重要性远不止于此:它根植于设备的底层硬件信息,如序列号或芯片ID,这为后续查询机制奠定了基础。随着移动生态的演变,UDID的用途逐渐扩展至广告追踪和分析领域,但也因隐私风险而备受争议。

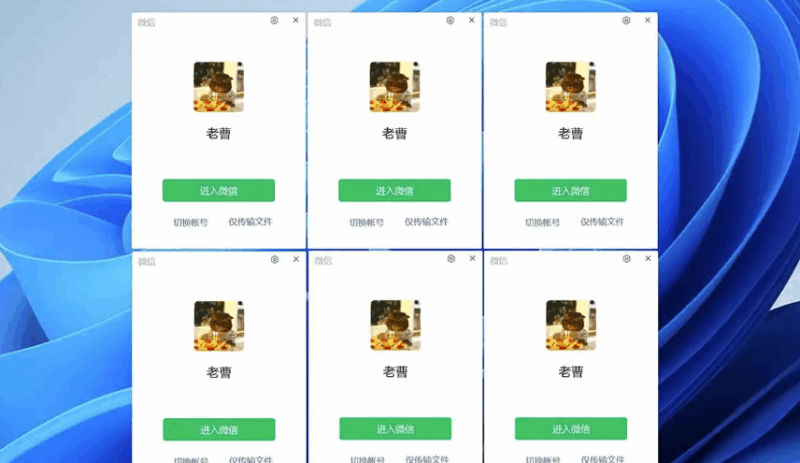

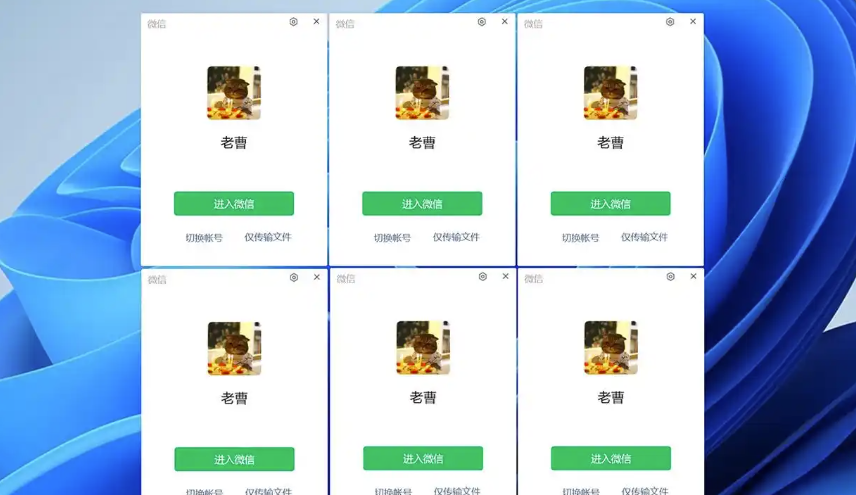

如何实际查询UDID呢?查询过程看似直观,实则涉及iOS系统的精细设计。主要方法包括使用开发者工具如Xcode或iTunes。在Xcode中,开发者连接设备后,通过“Devices and Simulators”窗口即可直接查看UDID;而在iTunes(旧版)中,点击设备摘要页面的序列号区域,也能切换显示UDID值。对于普通用户或测试人员,苹果还提供UDID查询服务,如通过Safari访问特定网站获取。从技术层面看,这些查询操作本质上是调用iOS的私有API——例如,UIDevice类的uniqueIdentifier方法(在早期SDK中可用)。系统通过内核级函数读取设备的加密存储区,提取预先生成的UDID字符串。值得注意的是,查询权限受严格限制:苹果自iOS 5起逐步弃用公开API,以遏制滥用,开发者需通过授权证书或企业分发渠道才能访问,这体现了苹果对安全性的重视。

深入技术原理,UDID的生成与查询机制展现了苹果的工程智慧。UDID并非随机生成,而是基于设备的硬件指纹计算得出——融合了芯片ID、序列号等不可变元素,通过SHA-1或类似哈希算法加密处理,确保全球唯一性。这一过程发生在设备激活时:iOS系统在首次启动中,从安全隔离区(Secure Enclave)读取原始数据,经加密引擎处理后永久写入固件。查询时,应用或工具向系统发起请求,内核通过系统调用(如ioctl命令)访问该存储区,验证请求权限后返回UDID值。整个流程强调高效与隔离:数据存储在受保护的NAND闪存中,查询API设计为异步操作,避免阻塞主线程。但这里埋下了隐患:由于UDID绑定硬件,一旦泄露,设备可被长期追踪,这正是苹果2013年弃用它的导火索——隐私倡导者指出,它违反了“用户可控”原则