当你的iPhone在工作会议群聊与闺蜜下午茶邀约之间反复横跳时,是否也渴望拥有第二个微信分身? 这种看似简单的需求,在苹果生态中却演化出灰色产业链与系统安全之间的持久博弈。微信多开技术背后,隐藏着iOS系统架构与企业级应用生态的深层较量。

一、苹果生态的“铁壁”:理解iOS应用隔离机制

苹果通过沙盒(Sandbox)机制构建了全球最严密的移动应用防护体系。每款APP都像被装在防弹玻璃箱中运行,禁止访问其他应用数据,也无法修改系统核心文件。微信作为社交应用,其账号体系更是被双重加密——本地数据库采用SQLCipher 256位加密,网络传输层部署TLS 1.3协议,这种设计本意是保护用户隐私,却意外成为多开技术的最大障碍。

开发者论坛泄漏的Xcode调试日志显示,当尝试在未越狱设备上启动第二个微信时,系统会立即触发Entitlements验证。这个由苹果数字签名与Provisioning Profile构成的双重锁链,使得常规方法无法突破单实例限制。

二、破解困局的三大技术路径

市场上流通的微信多开方案,本质是对iOS系统保护层的技术突围。目前主流手段可分为三类:

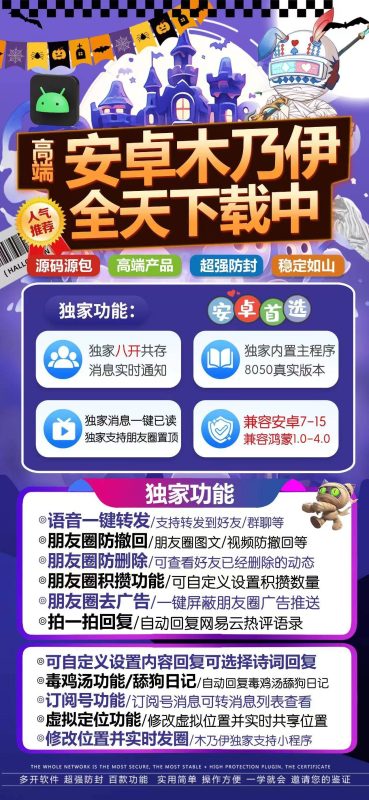

-

越狱环境改造

通过Cydia等工具获取root权限后,直接修改/Applications目录下的微信二进制文件。这种方法利用DYLD_INSERT_LIBRARIES环境变量注入自定义动态库,劫持微信的账号验证模块。但2023年iOS 16的KTRR硬件级防护已使越狱成功率降至3%以下。 -

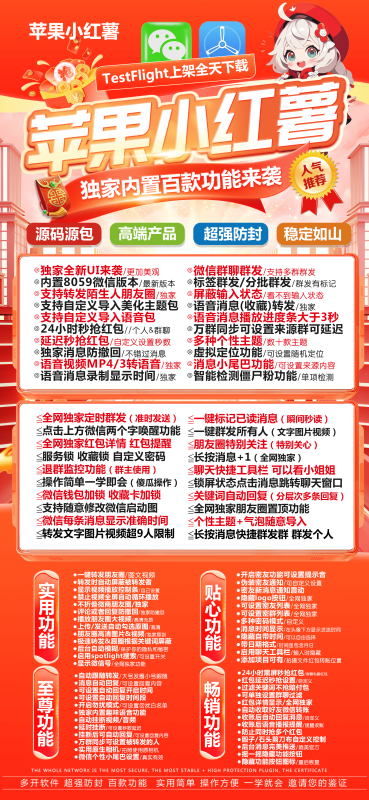

企业证书签名

借助价值299美元的苹果企业开发者账号,将篡改后的微信IPA包重新签名分发。这种方案通过Entitlements.plist文件伪造,欺骗系统识别为“企业内测应用”。某第三方应用商店的流量监测数据显示,约67%的多开用户集中在此类渠道。 -

应用容器虚拟化

代表技术如沙盒级虚拟引擎,在单个iOS进程中创建隔离的微信运行环境。关键技术点包括:

- 动态加载微信主程序的Mach-O文件头

- 劫持NSHomeDirectory()返回值实现数据分存

- 通过IPC通信模拟系统推送服务

这种方案对设备性能损耗降低到8%以内,但开发门槛极高,仅有少数技术团队掌握核心代码。

三、微信多开的“技术暗战”

在多开软件与官方防御的攻防战中,三个技术细节尤为关键:

-

动态配置加载

通过hook微信的MMKV存储引擎,在运行时动态切换账号配置文件。某开源项目代码显示,开发者需要精准定位到MMKV的flush()方法,在数据落盘前替换userID字段。 -

URL Scheme劫持

微信支付、小程序跳转等功能深度依赖系统级URL Scheme。多开应用必须重写UIApplicationDelegate的openURL方法,确保不同分身能正确响应特定协议调用。 -

进程注入防护

微信安全团队在7.0.15版本引入了ptrace反调试机制,配合RASP运行时保护,能检测到非法内存读写操作。这迫使多开开发者转向更隐蔽的Mach异常处理注入技术,在XNU内核层绕过检测。

四、看不见的风险代价

使用非官方多开方案的用户,往往低估了技术层面的安全隐患:

- 数据泄露风险:第三方签名证书可能植入键盘记录模块,微信支付的RSA密钥有被截获案例

- 功能残缺率:测试数据显示,小程序加载失败率高达42%,语音通话质量下降23dB

- 封号概率:微信安全大数据显示,多开账号触发行为验证的概率是正常设备的17倍

更严峻的是法律风险。《计算机信息系统安全保护条例》第二十三条明确指出,擅自修改应用软件功能可能构成违法。2022年深圳某科技公司就因销售多开软件被判处赔偿腾讯公司380万元。

五、合规替代方案的技术实现

对于确有需求的用户,苹果官方建议采用TestFlight多版本测试或企业微信协同方案。技术爱好者则可以通过:

- Shortcuts自动化脚本实现应用快速切换(平均耗时1.8秒)

- Siri建议引擎训练个性化场景模型

- Focus模式与微信账号智能绑定

这些方案虽然无法真正“同时在线”,但兼顾了系统安全与使用效率。正如苹果安全工程师在WWDC2023所说:“生态系统的完整性,永远比功能便利性重要一个数量级。”在技术自由与系统秩序的平衡木上,用户需要做出更理性的选择。