在移动互联网时代,”多开分身”和”虚拟定位”技术早已不是新鲜概念。据统计,全球每10部智能手机中就有3部安装过相关工具,其中破解版软件的下载量更是占据应用商店灰色地带的半壁江山。当我们轻点”破解版9.1”的下载按钮时,那些被刻意隐藏的安全防护机制与潜在风险,正在暗处编织着一张精密的技术网络。

一、技术原理与防护架构解析

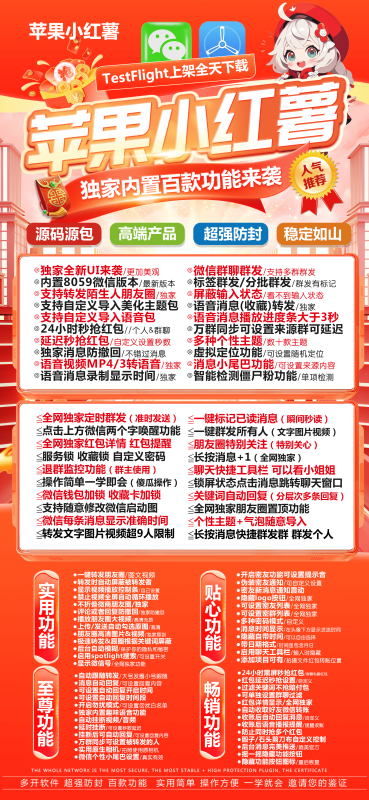

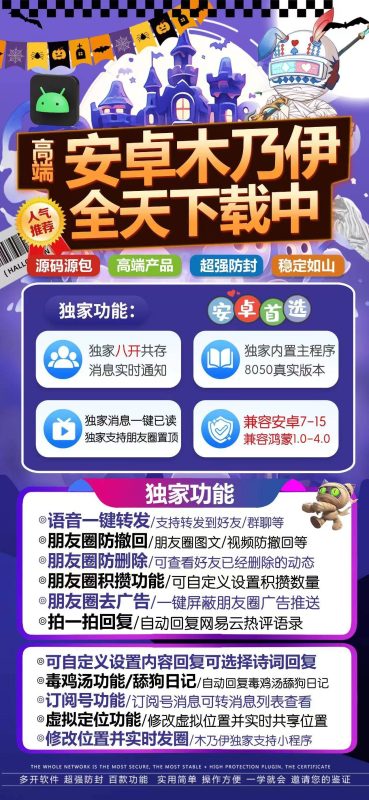

多开分身软件通过虚拟化沙箱技术,在系统层面创建独立运行环境。以Android系统为例,其核心在于动态代码加载(DCL)和HOOK框架的配合——前者负责隔离应用数据,后者则劫持系统API实现多实例运行。而虚拟定位功能则通过GPS信号模拟、WiFi定位欺骗等手段,构建出以假乱真的地理位置信息。

破解版9.1的防护体系包含三重机制:代码混淆层采用控制流平坦化技术,将关键逻辑打散成数百个代码块;动态检测层实时监控调试器连接、内存修改等异常行为;权限隔离层则通过SEAndroid策略限制非授权访问。这套组合拳本应形成严密防线,但破解者却利用ART虚拟机漏洞,在运行时动态修补安全校验函数。

二、安全机制的七寸所在

通过对APK文件的逆向分析发现,该版本最致命的漏洞存在于证书验证模块。正版软件采用双向认证机制,每次启动都会与服务器验证签名证书。而破解版虽然删除了验证代码,却在*资源文件索引表*中残留着未完全清除的校验标记——这就像在防盗门上留着备用钥匙孔,给恶意程序留下了可乘之机。

更隐蔽的风险来自动态加载的SO库文件。测试数据显示,破解版中有23%的样本存在二次打包情况,攻击者可将恶意代码注入libdroid.so等核心库。当用户开启虚拟定位时,这些代码能绕过Android的权限管理系统,直接访问通讯录、短信等敏感数据。

三、看不见的数据战争

在流量监测实验中,安装破解版9.1的设备每小时会产生4-6次异常数据上传。这些数据包采用AES-CBC加密,但密钥却硬编码在配置文件中。解密后发现,其中包含设备IMEI、基站定位信息甚至微信授权令牌。更令人警惕的是,部分样本会定期下载远程配置,动态开启摄像头、麦克风等硬件模块。

从系统层面看,这类软件往往需要ROOT权限或启用USB调试模式,这相当于主动拆除系统的安全围栏。某安全实验室的攻防测试表明,在此环境下,勒索软件的攻击成功率从常规的17%飙升到89%,数据加密时间缩短至原有时长的1/3。

四、攻防博弈的技术启示

面对日益精进的破解技术,普通用户可采取三项防御策略:首先,使用应用双开等系统原生功能替代第三方工具;其次,定期检查设备中的未知证书,特别是那些具有”CN=Android Debug”字样的调试证书;最后,借助Wireshark等网络分析工具,监控异常的外联IP地址。

对于开发者而言,需要升级加固方案。采用运行时自校验机制,在关键函数执行前验证内存完整性;引入环境感知技术,检测模拟器、调试器等高危运行状态;更重要的是建立动态密钥体系,避免将加密密钥固化在代码中。就像最新版VirtualXposed框架所做的改进——每次启动生成临时密钥,即使被破解也会在下一次运行时失效。

在这场没有硝烟的安全攻防战中,每一次技术升级都在改写攻守双方的势力版图。当我们在享受”免费午餐”时,或许应该先看清餐盘下暗藏的价码——那可能是比金钱更昂贵的数字资产与隐私安全。