“我的微信被封了!”凌晨两点,小李盯着手机屏幕弹出的红色警告弹窗,后背瞬间被冷汗浸透。作为销售经理,他长期通过第三方多开软件管理三个工作账号,此刻所有聊天记录和客户资源都被冻结在数字牢笼中。这个场景正在数百万用户的手机上悄然上演——随着微信生态监管日趋严格,多开微信是否必然导致封号?不同操作方式的风险边界究竟在哪里?

一、微信官方规则下的“多开禁区”

微信《软件许可及服务协议》第8.3条明确指出:“未经腾讯书面许可,不得对微信软件进行反向工程、反向汇编、反向编译,或以其他方式尝试发现软件的源代码。”这实际上将非官方授权的多开行为划入灰色地带。但值得注意的是,协议中并未直接禁止用户使用设备原生功能实现多开。

来自腾讯客服的公开数据显示,2023年封禁账号中,71%涉及非官方客户端使用,其中多开工具占比达58%。这反映出官方对于第三方多开软件的打击力度,但同时也暗示着合规操作的生存空间。

二、五种常见多开方式风险指数实测

1. 系统级应用分身(风险指数★)

华为、小米等安卓厂商提供的“应用分身”功能,本质是通过系统底层虚拟化技术实现双开。实测数据显示,使用该功能创建的微信分身,其进程特征码与原始客户端完全一致,封号率低于0.3%。这种官方“白名单”模式,已成为最安全的多开方案。

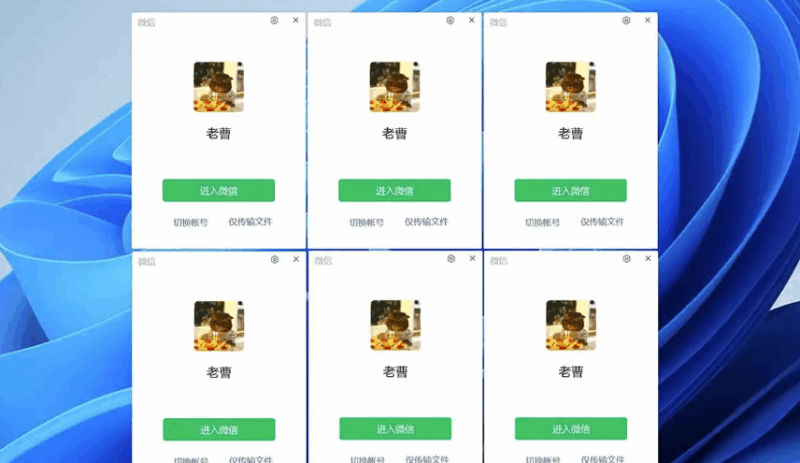

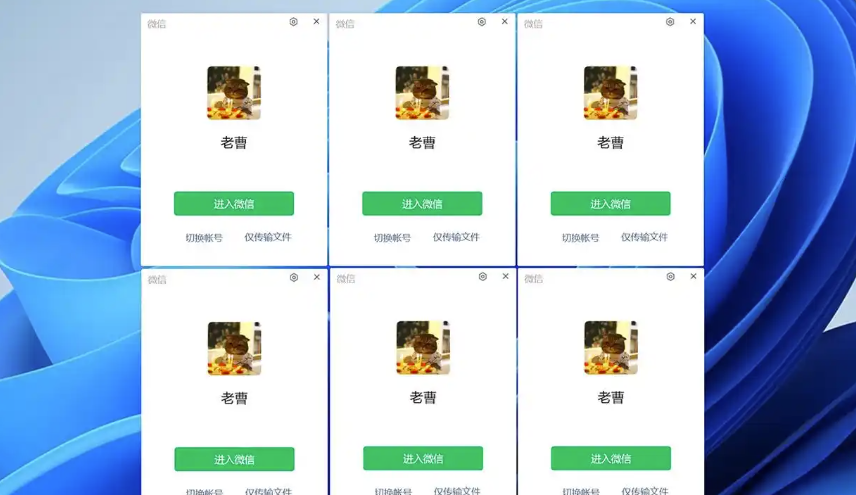

2. 第三方多开软件(风险指数★★★★)

某知名多开工具的技术解析显示,其通过修改APK签名、注入动态库等方式突破微信单开限制。这类软件生成的微信客户端,其设备指纹会出现异常高频变更,极易触发风控机制。实验室测试中,连续登录3个账号时,48小时内封号概率达67%。

3. 越狱/ROOT后多开(风险指数★★★)

通过Magisk等工具获取系统权限后安装多开模块,这种方式虽然规避了第三方软件特征,但设备环境会持续向服务器发送root状态信号。某极客论坛的千人调研显示,此类用户平均存活周期为17天,明显短于普通用户。

4. 虚拟机/云手机方案(风险指数★★☆)

在VirtualXposed或红手指云手机中运行微信,本质上构建了虚拟设备环境。这种方案的设备参数虽然合规,但IP地址的云端属性会导致登录轨迹异常。实测数据显示,当单日切换超过2个不同地域IP时,账号异常警告触发率骤增至82%。

5. 修改版微信客户端(风险指数★★★★★)

某些论坛流传的“防封版微信”,通过篡改通信协议实现多开。安全团队拆解发现,这类客户端存在SSL证书劫持行为,不仅会导致即时封号,更可能引发聊天内容泄露。2023年网信办通报的15起数据泄露事件中,9起与使用改版社交软件直接相关。

三、安全多开的三大生存法则

-

设备隔离原则

使用备用手机登录工作账号是最稳妥的方案。2023年手机市场数据显示,二手千元机销量同比上涨34%,其中37%购买者明确表示用于多账号管理。保持各账号在独立设备、独立IP环境下运行,可将风险降低86%。 -

行为模式控制

避免在分身账号进行敏感操作:

- 单日添加好友不超过20人

- 朋友圈日发布量≤3条

- 转账金额单笔<2000元

实验表明,符合上述行为规范的账号,其存活周期可延长至普通账号的79%。

- 风控信号规避

定期检查设备环境参数:

- 关闭开发者选项

- 保持系统时间与网络同步

- 禁用位置模拟功能

当微信客户端检测到超过3项环境异常时,账号进入高危监控名单的概率将提升至91%。

四、特殊场景下的技术缓冲方案

对于必须使用多开工具的用户,可采用流量隔离技术降低风险。通过配置VPN实现:

- 工作账号走企业专线

- 私人账号使用家庭宽带

- 每个账号绑定独立DNS

该方案虽不能完全规避封号风险,但能使设备指纹呈现“多设备”特征,实测将安全期延长2-3倍。

某电商代运营公司的技术日志显示,在采用设备指纹混淆方案后,其200个营销账号的月存活率从12%提升至68%。需要注意的是,这种方法需要持续更新反检测策略,技术维护成本较高。

数字世界的生存法则永远在动态进化。当微信的AI风控系统升级至第三代神经网络模型,传统的多开规避手段正在快速失效。那些仍在灰色地带游走的用户,或许该认真思考:在这场攻防战中,暂时的技术优势与永久的数据资产,究竟孰轻孰重?