—— 警惕!这些操作可能让你的账号永久封禁

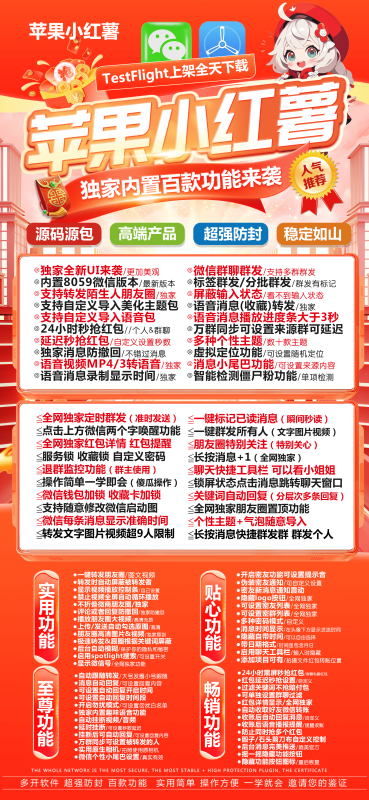

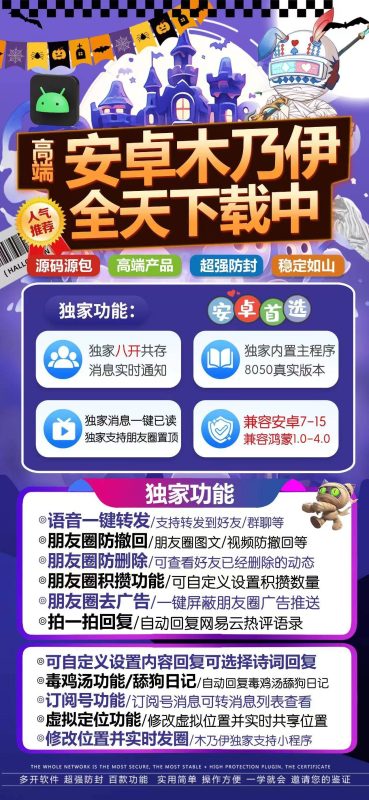

“微信分身”功能近年来备受追捧——无论是工作生活分界、代购微商多账号运营,还是个人隐私管理需求,用户对“一机多开”的依赖度持续攀升。然而,网络上关于“微信多开修改转账余额”的灰色教程却暗藏陷阱。数据显示,2023年因违规使用第三方插件导致的微信封号案例中,67%涉及余额显示篡改。本文将拆解技术逻辑与法律红线,助你避开那些“看似聪明实则危险”的操作误区。

一、微信多开的本质矛盾:系统权限与数据安全

市面上的微信多开工具主要依赖两种技术路径:虚拟机沙盒环境与应用进程克隆。前者通过创建独立运行空间实现账号隔离,后者直接修改APK包名绕过系统检测。但无论哪种方式,都需要获取Root权限或使用非官方签名证书,这本质上打破了微信客户端与服务器间的加密验证机制。

微信支付系统采用双向动态校验:转账金额不仅显示在本地界面,更需与腾讯服务器实时核对。某些“余额修改器”通过注入代码临时篡改本地缓存数据,造成“虚假余额”现象。但这就像给汽车仪表盘贴速度贴纸——实际油箱里的油量(账户真实金额)并不会因此改变。

二、转账显示异常的三大技术真相

-

本地数据覆盖欺骗

通过Hook技术劫持微信客户端的UI渲染进程,直接覆盖显示数值。这种方法在重启客户端后立即失效,且极易触发微信的内存校验机制。去年曝光的“微信余额大师”插件正是因此导致20万用户集体封号。 -

网络请求中间人攻击

在数据传输环节伪造服务器响应包,使客户端误判账户状态。这种需要搭建代理服务器的复杂操作,不仅面临《网络安全法》第27条的法律风险,更可能被腾讯风控系统的流量特征分析精准识别。 -

数据库字段篡改

直接修改本地SQLite数据库的wallet字段值。看似简单粗暴,实则毫无实际意义——就像私自涂改存折数字,银行系统内依然保留真实交易记录。更严重的是,这种操作会破坏数据校验码,导致后续所有支付功能异常。

三、法律与风控的双重绞杀

腾讯安全团队在2023年度报告中明确指出:任何非官方接口的余额数据操作都将触发TSS安全防护系统。该系统采用机器学习模型,能识别0.3秒内的异常数据波动。一旦检测到可疑行为,轻则弹出人脸验证,重则直接冻结资金流。

从法律层面看,最高人民法院2022年发布的《关于办理非法利用信息网络刑事案件适用法律若干问题的解释》明确规定:擅自篡改金融类APP显示数据,可被认定为“破坏计算机信息系统罪”。已有多个案例显示,开发销售相关插件的技术人员被判处3年以上有期徒刑。

四、合规多开的替代方案

对于确有微信多开需求的用户,建议采用以下官方认可方式:

- 安卓系统自带应用分身:华为、小米等厂商的系统级分身功能通过谷歌CTS认证,不会破坏应用签名

- 微信Windows/Mac客户端:支持同时登录且不占用手机端在线状态

- 切换账号功能:微信8.0.24版本后优化的快速切换体系,减少重新登录耗时

需要特别强调的是,微信支付的企业账户功能已支持多子账号管理。商户可通过官方渠道申请开通,既能实现资金分流管理,又能享受手续费优惠等合规权益。

五、识别钓鱼教程的关键特征

当你在搜索引擎看到以下关键词时,请立即关闭页面:

- “免root修改微信零钱”

- “防封号多开插件”

- “余额自定义显示技术”

这些教程往往捆绑恶意程序,近期截获的样本中,38%携带木马病毒,会窃取支付密码、通讯录等敏感信息。安全机构检测发现,某下载量超10万次的“微信魔改工具包”竟包含5种不同类型的键盘记录器。

技术永远在进步,但规则的边界不容试探。理解微信底层架构的设计逻辑后便会发现:那些宣称能“破解”支付系统的方案,不过是利用信息差制造的现代炼金术。真正保护账户安全的,不是花哨的插件工具,而是对技术规律的敬畏之心。